Uno de los engaños que ha estado circulando a través de WhatsApp en los últimos días suplanta la identidad de Adidas para hacer creer que están ofreciendo regalos por la celebración de su aniversario número 100. El objetivo es dirigir al usuario a páginas maliciosas.

Las campañas fraudulentas continúan circulando de forma masiva a través de WhatsApp. Ayer de hecho, en el marco del Día Internacional de la Mujer, estuvo circulando en varios países, tanto en español como en inglés, un engaño que suplantaba la identidad de Adidas para hacerle creer a los usuarios, como ya hemos visto el año pasado, que estaban regalando zapatillas utilizando la fecha como excusa. Sin embargo, en esta publicación nos enfocaremos en otro engaño de similares características que ha estado circulando en los últimos días y que busca distribuir malware al convencer a los usuarios para que descarguen una aplicación maliciosa en sus dispositivos.

Se trata de una campaña que también suplanta la identidad de Adidas, pero que en este caso la excusa que utiliza para prometer regalos es la celebración de su aniversario número 100. Como vemos, el viejo pretexto del aniversario parece que sigue dando sus frutos a los criminales detrás de este tipo de campañas.

De acuerdo al análisis realizado por el Laboratorio de Investigación de ESET, en caso de que el usuario acceda al enlace, que nada tiene que ver con el sitio legítimo de Adidas, será invitado a participar en una sencilla dinámica en la que “solo dispondrá de tres intentos” y que le permitirá finalmente acceder a los supuestos obsequios.

Imagen 1. Mensaje a través de WhatsApp que hace creer a los usuarios que Adidas está enviando regalos por la supuesta celebración del aniversario número 100 de la marca.

Al hacer clic en el botón rojo, el usuario deberá poner a prueba su suerte y elegir entre varias “cajas de regalo” para ver si contiene un premio. En este ejemplo, el usuario “obtiene una tarjeta de regalo”, la cual deberá reclamar siguiendo los pasos que se indican el falso sitio de la campaña.

Como suele suceder en este tipo de engaños que circulan a través de la app de mensajería, para continuar y obtener el beneficio el usuario deberá compartir el mensaje con cinco grupos o 20 contactos. De esta manera, los operadores detrás de esta campaña consiguen que el mensaje siga circulando. Probablemente, como el mismo llega a través de un contacto conocido, las chances de que otros usuarios caigan en la trampa es mayor que si llegara desde un contacto desconocido.

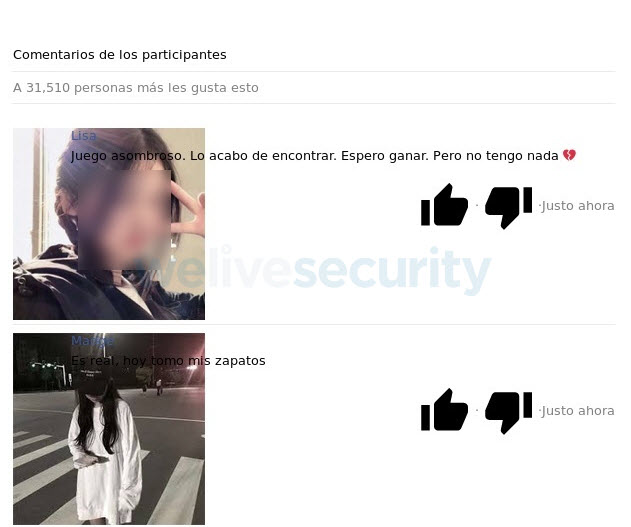

La campaña incluye elementos apócrifos que podrían hacer que la campaña parezca verdadera o creíble. Por ejemplo, comentarios de supuestos participantes que han obtenido algún obsequio, así como un número elevado de “Me gusta” en la publicación del concurso.

Por último, si el usuario quiere obtener el premio prometido deberá realizar unos pasos más, entre ellos, hacer clic para instalar una aplicación en el dispositivo y luego abrirla.

En caso de acceder al enlace para la descarga de la aplicación, el usuario es dirigido a una página que aloja un troyano identificado por las soluciones de seguridad de ESET como JS/Redirector. La función principal de este troyano escrito en JavaScript es redirigir el navegador del usuario a una URL específica que puede alojar software malicioso. Generalmente, el malware suele estar embebido en páginas HTML.

De esta forma, lo que parece ser una agradable noticia puede convertirse en un problema relacionada con algún tipo de código malicioso. Es importante recordar que aquello que suena demasiado bueno para ser cierto, probablemente sea falso y termine poniendo en riesgo la información o los dispositivos.

Desde ESET recomendamos hacer caso omiso a este tipo de mensajes, incluso si provienen de contactos de confianza, ya que como se observa en el análisis de la campaña, es muy probable que el remitente haya sido víctima de un engaño. La mejor opción es eliminar este tipo de mensajes sin interactuar con ellos para de paso romper con la cadena de distribución.

Referencia: Información tomada de Prensa ESET Latinoamérica